A lire sur: http://www.lemondeinformatique.fr/actualites/lire-80-des-risques-sur-les-applications-resultent-des-operateurs-57205.html

Le 16 Avril 2014

- Les failles contournant les sandbox constituent le problème numéro 1 sur Java.

- Les systèmes Scada (supervisory control and data acquisition), qui gèrent de façon automatisé des processus industriels, sont de plus en plus ciblés, depuis le ver Stuxnet en 2010.

En savoir plus :

- sur le Cyber Risk report 2013

Le 16 Avril 2014

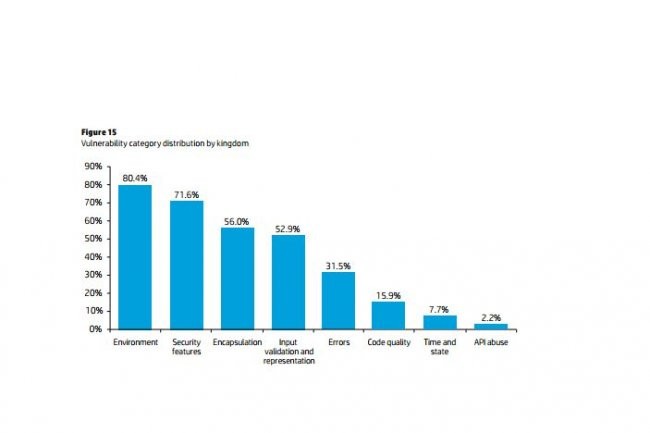

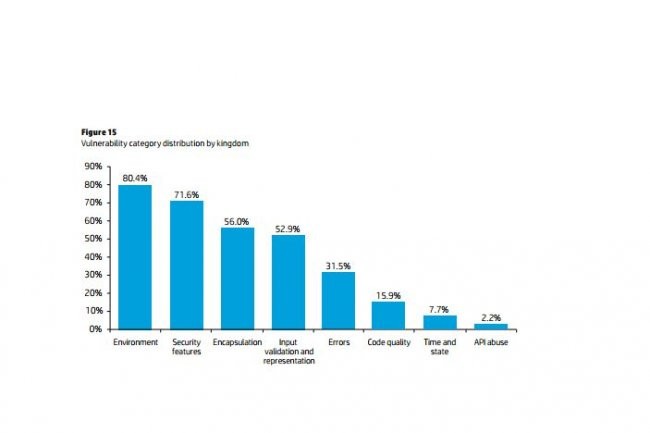

Les 4/5ème des applications testées par HP pour son Cyber Risk report 2013 contiennent au moins une vulnérabilité liée à l’environnement et ne concerne pas le code. (cliquer sur l’image)

La plupart des risques de sécurité auxquels sont exposées les applications viennent d'erreurs de configuration plutôt que de failles dans le code, selon le rapport Cyber Risk Report 2013 de HP.

Aucune application n'est invulnérable. Mais certaines failles sont nettement plus critiques que d'autres, ainsi que l'a démontré avec évidence le bug Heartbleed découvert dans Open SSL la semaine dernière. Et toute application peut prêter le flanc à une attaque ciblée. Mais si l'on se réfère au rapport Cyber Risk 2013 publié par HP il y a quelques semaines déjà, dans la majorité des cas, ce n'est pas l'application mais l'utilisateur qui est à blâmer. Les données compilées par HP provenant de 2 200 applications analysées par HP Fortify on Demand indiquent que 80% des failles découvertes n'étaient pas liées au code de l'application, pointent nos confrères de PC World US.

« De nombreuses vulnérabilités étaient liées à de mauvaises configurations du serveur, des paramètres de fichiers impropres, des versions dépassées de logiciels et d'autres éléments imputables à des déploiements non sécurisés », indique le rapport. Ainsi, 80% des vulnérabilités identifiées résultaient essentiellement d'erreurs provenant d'opérateurs.

Mieux intégrer le chiffrement dans les apps mobiles

HP a également analysé 180 apps iOS et Android avec Fortify on Demand et trouvé que près de la moitié exposaient les données personnelles. Les plateformes iOS et Android ont des capacités de chiffrement, mais encore faut-il que les développeurs les intègrent correctement dans les apps. La même remarque s'applique aux réseaux sociaux. Facebook, Google et Twitter fournissent de nombreux contrôles de sécurité, mais ce sont les utilisateurs qui doivent les activer et la plupart d'entre eux ne prennent pas le temps de configurer les paramètres de confidentialité mis à disposition.

Le rapport de HP montre que l'utilisateur est le maillon faible dans la chaîne de sécurité, même lorsqu'il s'agit de l'administrateur IT responsable de la configuration des serveurs. Aussi sécurisé que soit un système d'exploitation ou une application, ils peuvent être fragilisés par un utilisateur qui les paramètre mal et les expose aux risques.

Le rapport Cyber Risk 2013 de HP donne aussi quelques bonnes nouvelles. Il semble que les pratiques de développement sécurisées ont un impact. En dépit de l'attention accrue portée à la recherche des failles, le nombre total de vulnérabilités révélées en 2013 est resté stable par rapport à 2012 et il y a une baisse sur le nombre de failles très sévères pour la 4èmeannée consécutive.

Un champ d'attaques potentielles fortement élargi

HP souligne aussi que le champ d'attaque potentiel s'est fortement élargi. Entre Byod, révolution mobile et Internet des objets, les attaquants étendent leur cible bien au-delà des serveurs et postes de travail. Le rapport insiste sur le problème des apps malveillantes sur les terminaux mobiles, un défi important parce qu'il n'y a pas d'accord sur la définition de ce qui qualifie un malware sur mobile. HP a examiné 500 000 apps pour la plateforme Android avec quelques surprises, notamment les désaccords entre Google et les fournisseurs d'antivirus sur la façon de qualifier le comportement et les intentions d'une app mobile. Selon HP, limiter le nombre d'apps disponibles dans une entreprise et surveiller les apps autorisées constituent une base incontournable pour une protection responsable.

Plus globalement, HP rappelle qu'il important de se souvenir que la sécurité est un processus continu qui doit s'adapter à des technologies qui évoluent et aux conditions du réel, devant sans cesse réussir l'équilibre entre mesures de sécurité et fonctionnalités. Il n'est pas possible de réduire à zéro les risques d'attaques sans sacrifier les fonctionnalités nécessaires au fonctionnement d'une organisation, pointe encore le rapport. Mais, avec la bonne information et les bonnes recommandations, les entreprises peuvent répondre de façon appropriée, limiter les risques et réduire de façon significative leur exposition au risque. HP a notamment détaillé une étude de cas analysant des attaques ciblées en Corée du Sud. Le malware mis en cause n'était pas si sophistiqué, mais suffisamment efficace pour compromettre les réseaux de plusieurs organisations et provoquer des dommages et des interruptions au fonctionnement normal. « Les organisations devraient comprendre qu'il n'existe pas une seule façon de protéger ses actifs vitaux des menaces », souligne HP.

« De nombreuses vulnérabilités étaient liées à de mauvaises configurations du serveur, des paramètres de fichiers impropres, des versions dépassées de logiciels et d'autres éléments imputables à des déploiements non sécurisés », indique le rapport. Ainsi, 80% des vulnérabilités identifiées résultaient essentiellement d'erreurs provenant d'opérateurs.

Mieux intégrer le chiffrement dans les apps mobiles

HP a également analysé 180 apps iOS et Android avec Fortify on Demand et trouvé que près de la moitié exposaient les données personnelles. Les plateformes iOS et Android ont des capacités de chiffrement, mais encore faut-il que les développeurs les intègrent correctement dans les apps. La même remarque s'applique aux réseaux sociaux. Facebook, Google et Twitter fournissent de nombreux contrôles de sécurité, mais ce sont les utilisateurs qui doivent les activer et la plupart d'entre eux ne prennent pas le temps de configurer les paramètres de confidentialité mis à disposition.

Le rapport de HP montre que l'utilisateur est le maillon faible dans la chaîne de sécurité, même lorsqu'il s'agit de l'administrateur IT responsable de la configuration des serveurs. Aussi sécurisé que soit un système d'exploitation ou une application, ils peuvent être fragilisés par un utilisateur qui les paramètre mal et les expose aux risques.

Le rapport Cyber Risk 2013 de HP donne aussi quelques bonnes nouvelles. Il semble que les pratiques de développement sécurisées ont un impact. En dépit de l'attention accrue portée à la recherche des failles, le nombre total de vulnérabilités révélées en 2013 est resté stable par rapport à 2012 et il y a une baisse sur le nombre de failles très sévères pour la 4èmeannée consécutive.

Un champ d'attaques potentielles fortement élargi

HP souligne aussi que le champ d'attaque potentiel s'est fortement élargi. Entre Byod, révolution mobile et Internet des objets, les attaquants étendent leur cible bien au-delà des serveurs et postes de travail. Le rapport insiste sur le problème des apps malveillantes sur les terminaux mobiles, un défi important parce qu'il n'y a pas d'accord sur la définition de ce qui qualifie un malware sur mobile. HP a examiné 500 000 apps pour la plateforme Android avec quelques surprises, notamment les désaccords entre Google et les fournisseurs d'antivirus sur la façon de qualifier le comportement et les intentions d'une app mobile. Selon HP, limiter le nombre d'apps disponibles dans une entreprise et surveiller les apps autorisées constituent une base incontournable pour une protection responsable.

Plus globalement, HP rappelle qu'il important de se souvenir que la sécurité est un processus continu qui doit s'adapter à des technologies qui évoluent et aux conditions du réel, devant sans cesse réussir l'équilibre entre mesures de sécurité et fonctionnalités. Il n'est pas possible de réduire à zéro les risques d'attaques sans sacrifier les fonctionnalités nécessaires au fonctionnement d'une organisation, pointe encore le rapport. Mais, avec la bonne information et les bonnes recommandations, les entreprises peuvent répondre de façon appropriée, limiter les risques et réduire de façon significative leur exposition au risque. HP a notamment détaillé une étude de cas analysant des attaques ciblées en Corée du Sud. Le malware mis en cause n'était pas si sophistiqué, mais suffisamment efficace pour compromettre les réseaux de plusieurs organisations et provoquer des dommages et des interruptions au fonctionnement normal. « Les organisations devraient comprendre qu'il n'existe pas une seule façon de protéger ses actifs vitaux des menaces », souligne HP.

LES AUTRES POINTS-CLÉS DU RAPPORT HP CYBER RISK 2013 :

- Le navigateur Internet Explorer a été le logiciel le plus scruté par les chercheurs, à la recherche de faille Zero Day. Deux fois plus de vulnérabilités ont été découvertes. Pour autant, ce n'est pas un gage de sécurité pour IE, mais le résultat des forces à l'oeuvre (légitimes et non légitimes) qui régissent le prix des vulnérabilités dans les logiciels fortement implantés sur le marché.- Les failles contournant les sandbox constituent le problème numéro 1 sur Java.

- Les systèmes Scada (supervisory control and data acquisition), qui gèrent de façon automatisé des processus industriels, sont de plus en plus ciblés, depuis le ver Stuxnet en 2010.

En savoir plus :

- sur le Cyber Risk report 2013

Article de Maryse Gros avec IDG News Service

Aucun commentaire:

Enregistrer un commentaire